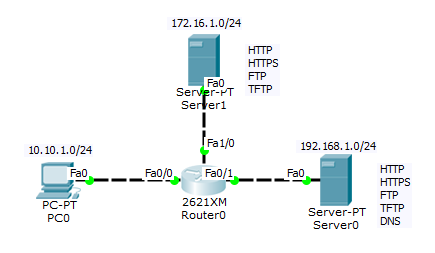

이 Topolgy를 통해 ACL를 적용해 보도록 하겠습니다. 현재 각 Server에는 아래과 같은 Service가 적용되고 있습니다.

| Server0 | Server1 |

| HTTP (80 TCP) | HTTP (80 TCP) |

| HTTPS (443 TCP) | HTTPS (443 TCP) |

| FTP (20:데이터, 21제어, TCP) | FTP (20:데이터, 21제어, TCP) |

| TFTP (69 UDP) | TFTP (69 UDP) |

| DNS (53 UDP) |

이를 토대로 간략하게 조건을 생성하겠습니다.

- "server0 service" 접속 가능 (나머지 전부 거부)

- "server1 service" 접속 거부 (나머지 전부 허용)

그럼 각 Extended ACL별 이제 명령어를 미리 적어보겠습니다. 저번 글에도 말했듯이, 포괄적인 조건은 항상 마지막에 두어야 상세 조건들이 무시당하지 않기 때문에, Console에서 그때그때 바로 명령어를 입력하기보다는, 어딘가에 조건과 각 명령어들을 메모해놓고, 순서를 생각해보고 구성해야합니다.

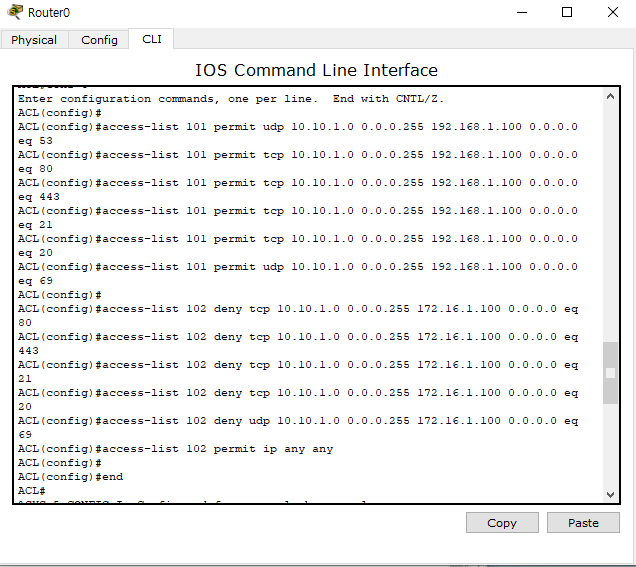

[ Server 0 ACL ]

access-list 101 permit udp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 53

access-list 101 permit tcp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 80

access-list 101 permit tcp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 443

access-list 101 permit tcp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 21

access-list 101 permit tcp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 20

access-list 101 permit udp 10.10.1.0 0.0.0.255 192.168.1.100 0.0.0.0 eq 69

[ Server 1 ACL ]

access-list 102 deny tcp 10.10.1.0 0.0.0.255 172.16.1.100 0.0.0.0 eq 80

access-list 102 deny tcp 10.10.1.0 0.0.0.255 172.16.1.100 0.0.0.0 eq 443

access-list 102 deny tcp 10.10.1.0 0.0.0.255 172.16.1.100 0.0.0.0 eq 21

access-list 102 deny tcp 10.10.1.0 0.0.0.255 172.16.1.100 0.0.0.0 eq 20

access-list 102 deny udp 10.10.1.0 0.0.0.255 172.16.1.100 0.0.0.0 eq 69

access-list 102 permit ip any any

기본적으로 ACL정책은 모든 항목을 deny상태로 기본값이 설정되어 있습니다. 허용정책을 통해 각 Server별로 원하는 Service를 Permit해 줄 필요가 있습니다. 또한, ACL을 설정하려면 각 Service별 Port번호와 통신 Protocol을 알고 있어야합니다. 여기서 사용된 Port번호는 위 표에 작성하였으니 참고하면 됩니다.

이제 Router의 전역설정모드에서 위 입력해놓은 명령어를 작성하면됩니다. 작성해 놓은 명령어를 토대로 Copy & Paste 하셔도 됩니다. 그러나 작성된 내용을 꼼꼼히 읽어보시면서 다른 문자가 섞여들어가지 않도록 꼭 ! 주의해야합니다.

위의 사진과같이 입력해주면 ACL 정책의 기본 구성은 되었습니다. 하지만 이게 끝이 아니고 Interface에 정책을 설정해 주어야합니다.

위와같이 Interface에도 설정이 완료되면 정책 설정이 완료되었습니다. 관리자 모드에서 show access-list 명령어를 통해 적용된 정책을 확인할 수 있습니다. 마지막으로 Host PC에서 각 Server별 Service Test를 진행하겠습니다.

특정 Service를 제외하고 전부 permit 해준 Server1과는 Ping 통신(ICMP)가 정상적으로 이루어집니다.

특정 Service만 Permit해준 Server0와는 Ping 통신이 정상적으로 이루어지지 않습니다. Router가 Packet을 ACL 정책으로 인해 Drop 시켰기 때문입니다.

마찬가지로 특정 Service를 Deny 한 Server1에는 ftp 접속이 불가능하게 되었습니다.

특정 Service만 Permit해준 Server0에는 정상적으로 ftp 통신이 가능합니다.

'Study! > Network' 카테고리의 다른 글

| [네트워크 기초] L2 Switch 요약 필기 (0) | 2021.12.02 |

|---|---|

| [네트워크 기초] Network Address Translation (NAT) (0) | 2021.12.01 |

| [네트워크 기초] Access Lists 는 무엇일까요? (0) | 2021.11.29 |

| [ Network 기초 ] Link-State 와 OSPF (0) | 2021.11.25 |

| [CISCO Packet Tracer 기초] Static Routing 으로 Network Topology 구성해보기 (0) | 2021.11.24 |

![[CISCO Packet Tracer] ACL 적용해보기](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FbKqSOa%2FbtrmCBLI1Wc%2FxBmdyrVA1eoLu5kPILSJ6k%2Fimg.png)